TRANSFORMATION & ORGANISATION

« Une économie de la cybercriminalité en pleine évolution »

Comment la menace cyber évolue-t-elle ? De passage à Luxembourg, John Shier, Senior Security Advisor au sein du groupe Sophos, a évoqué avec nous quelques tendances révélées au sein du rapport des menaces 2023. Il pointe notamment la manière dont évolue l’économie de la menace, avec une modification de l’organisation des acteurs malveillants, qui offrent désormais leurs services au sein de marketplace.

December 13, 2022

On le sait, les attaquants et les CISO sont enfermés dans une partie sans fin du jeu du chat et de la souris (du moins tant que l’on ne sera pas parvenu à totalement éradiquer la menace). Les premiers cherchent en effet en permanence à contourner les nouvelles approches de protection que les seconds mettent en place pour répondre à leurs attaques. Les acteurs de la cybersécurité savent qu’ils n’en viendront jamais à bout. L’enjeu, si l’on veut s’assurer de la résilience de son activité et garantir la protection de ses données, est donc de réduire au maximum les risques liés à une attaque. Dans cette optique, il n’a jamais été aussi important de se pencher sur la menace, pour voir comment elle évolue et comprendre les pratiques des acteurs qui mènent les attaques. C’est justement l’objet du rapport de Sophos qui, chaque année, fait le point sur la menace. De passage au Luxembourg fin novembre, John Shier, Senior Security Advisor du groupe Sophos, partageait avec nous quelques tendances.

Phishing as a service

« L’une des principales évolutions que notre rapport met en lumière cette année réside dans la manière avec laquelle s’organise l’activité cybercriminelle, explique cet expert en sécurité, fort de vingt années d’expérience dans le domaine, qui explore le dark web dans l’optique de mieux comprendre la menace. De la même manière que les entreprises de technologies de l’information ont évolué vers des offres “as a service”, l’écosystème de la cybercriminalité a vu émerger des places de marché, à l’instar de Genesis, exposant un ensemble de services cybercriminels, comme des courtiers d’accès, la mise à disposition de ransomwares ou de logiciels malveillants, des services de diffusion de ceux-ci… »

Comme le pointe le rapport, on peut désormais facilement trouver de nombreuses offres d’access as a service, de malware distribution/spreading as a service, de phishing-as-a-service, d’OPSEC as a service, de crypting as a service, de scamming as a service, de spamming as a service ou encore de scanning as a service.

« Avec cette économie de la cybercriminalité, située hors des radars, on voit se réduire les barrières à l’entrée, permettant à des novices d’orchestrer des attaques beaucoup plus facilement et de vendre à leur tour des informations d’identification ou des données volées en vrac… que d’autres acteurs malveillants pourront sans doute exploiter, explique John Shier. On assiste à une professionnalisation des attaques, les cybercriminels pouvant s’appuyer sur ces nouvelles ressources. Le niveau de sophistication augmente et les attaques ou tentatives de phishing sont de moins en moins évidentes à détecter. »

La guerre en Ukraine se prolonge en ligne

Une autre grande tendance est liée à la guerre en Urkaine. « Le conflit se prolonge en ligne, sous la forme d’un cyberconflit. Il s’agit, d’une part, de mener des campagnes de désinformation et, d’autre part, de générer du désordre, à la fois sur le terrain, en Ukraine, ainsi qu’à plus large échelle », poursuit John Shier.

Dès le début de la guerre, on a assisté à une hausse des tentatives d’escroquerie, cherchant à profiter de la douleur et de l’inquiétude mondiales avec de faux e-mails ou sites appelant aux dons caritatifs. D’autres attaques, plus sophistiquées, recourant notamment aux ransomwares, poursuivent d’autres ambitions et notamment celles de perturber les opérations, d’affaiblir la population, de nuire à l’ennemi et à ses alliés.

Des évolutions autour des ransomwares

La principale menace pour les organisations est encore et toujours le ransomware, qui vise à crypter ou voler leurs données à des fins d’extorsion. « Les opérateurs de ransomware continuent de faire évoluer leurs activités et leurs mécanismes, à la fois pour échapper à la détection et pour intégrer de nouvelles techniques, commente John Shier. Certains groupes de ransomwares ont adopté de nouveaux langages de programmation afin de rendre la détection plus difficile, pour viser d’autres systèmes d’exploitation ou plateformes. De plus en plus, les environnements Linux et Apple sont ciblés par les cybercriminels. Le langage de programmation Rust a été adopté par les développeurs des ransomwares BlackCat et Hive, tandis que le malware de BlackByte est écrit en Go (alias GoLang). »

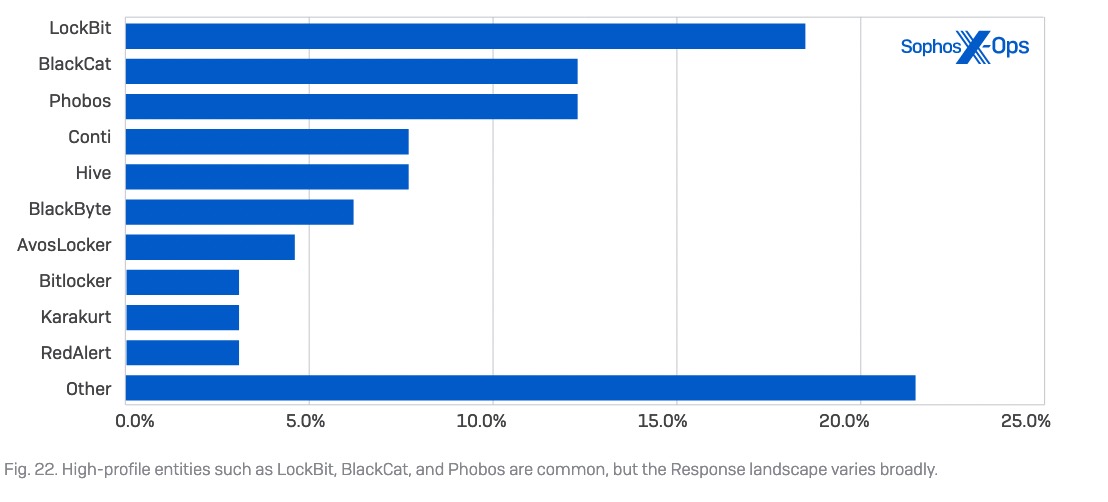

Au cours des dix premiers mois de l’année, le ransomware le plus répandu, selon Sophos, est LockBit, suivi de près par BlackCat et Phobos.

Les groupes de qui exploitent des rançongiciels semblent également explorer d’autres possibilités dans l’optique de diversifier leurs opérations. « Traditionnellement, les opérateurs de ransomware publient leurs méfaits via un site internet, invitant les victimes à payer pour éviter que leurs données soient publiées, explique John Shier. Cette année, on a vu émerger certaines nouveautés. LockBit, l’un des principaux groupes de ransomware, propose des fonctionnalités inédites sur son nouveau site. L’une d’elles consiste par exemple à offrir aux visiteurs la possibilité de détruire ou d’acheter les données volées, ou de prolonger le compte à rebours jusqu’à la publication. » Il est aussi possible de payer pour que les données soient publiées directement. Un tiers, qui voudrait nuire à la victime, pourrait décider de payer avant la fin du compte à rebours.

Bonnes pratiques et solutions technologiques

Répondre à la menace exige des acteurs de bien se préparer. « Cela commence par l’adoption de bonnes pratiques, assure John Shier. Parmi elles, on peut citer l’application des correctifs de vulnérabilité sans délai, l’adoption de systèmes d’authentification à plusieurs facteurs ou encore la réalisation de sauvegardes en prenant soin de vérifier qu’elles sont effectives. » Au-delà, il est aussi important de se doter de solutions technologiques de sécurité efficaces. « D’une part, elles doivent permettre de se protéger d’attaques quotidiennes, en les arrêtant directement. D’autre part, des technologies de type EDR, XDR ou NDR doivent servir à détecter et à analyser toute anomalie le plus rapidement possible, afin d’apporter des réponses rapides en cas d’attaque effective. »